Wenn Sie sich an einem Windows-10-PC nicht mehr anmelden können, beispielsweise weil Sie das Passwort des Microsoft-Kontos vergessen haben oder die Vertrauensbeziehung zwischen der Workstation und der AD-Domäne nicht hergestellt werden kann, dann benötigen Sie ein lokales Konto mit administrativen Rechten.

Falls Sie ein solches Konto schon länger nicht mehr benutzt haben, dann erinnern Sie sich möglicherweise aber gar nicht mehr an seine Anmeldedaten. Außerdem kann es sein, dass aus Sicherheitsgründen kein weiterer lokaler Account auf diesem Rechner existiert.

Schritt-für-Schritt zum Administrator-Konto

In solchen Situationen gehen Sie nach folgender Anleitung vor, um das eingebaute Administratorkonto offline zu aktivieren:

- Starten Sie den PC vom Installationsmedium, unter Umständen müssen Sie dafür die Boot-Reihenfolge im BIOS ändern. Sobald das Setup-Programm geladen ist, drücken Sie Umschalten + F10, um die Eingabeaufforderung zu öffnen.

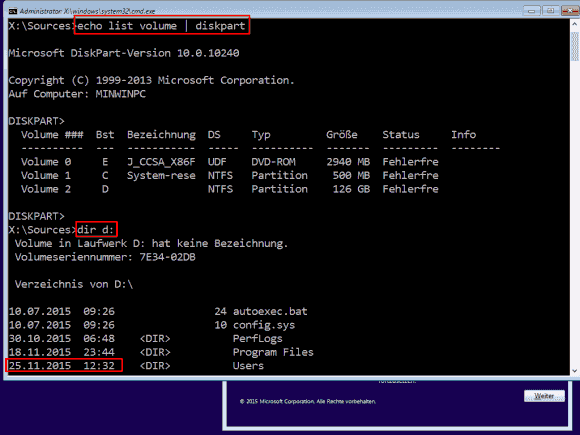

- Finden Sie nun den Laufwerksbuchstaben der Partition, auf der Windows 10 installiert ist. Dieser ist wahrscheinlich nicht identisch mit jenem, von dem das Betriebssystem sonst bootet. Das vom Setup verwendete Windows PE nimmt normalerweise X: in Beschlag, und das Offline-Windows erhält meistens die Kennung D:. Eine Übersicht über die zugeteilten Laufwerksbuchstaben erhalten Sie mit

echo list volume | diskpart

Zusätzlich sollten Sie zur Identifizierung der korrekten Partition mit dir d:\ prüfen, ob das Datum des Verzeichnisses users mit dem Zeitpunkt Ihrer letzten Anmeldung übereinstimmt.Nach dem Booten vom Installationsmedium kann man in der Eingabeaufforderung alle nötigen Vorbereitungen treffen.

- Ersetzen Sie im Verzeichnis System32 nun die Datei utilman.exe mit cmd.exe. Zuvor sollten Sie diese aber sichern, so dass Sie diese wiederherstellen können, nachdem Sie das Administratorkonto aktiviert haben. Überzeugen Sie sich, dass Sie in den folgenden Befehlen den Laufwerksbuchstaben verwenden, den Sie im Schritt 2 ermittelt haben:

move d:\windows\system32\utilman.exe d:\

copy d:\windows\system32\cmd.exe d:\windows\system32\utilman.exe- Entfernen Sie das Installationsmedium und starten Sie den Rechner mit dem folgenden Befehl neu:

wpeutil reboot- Warten Sie, bis Windows 10 gestartet ist, drücken Sie eine Taste und klicken Sie rechts unten auf das Symbol für Erleichterte Bedienung. Nun sollte sich auf dem Anmeldebildschirm eine Eingabeaufforderung öffnen. Vor hier haben Sie nun vollen Zugriff auf Windows 10, ohne dass Sie sich angemeldet haben.

Nach dem Kopieren von cmd.exe nach utilman.exe und einem Neustart klickt man auf das Symbol "Erleichterte Bedienung".

- Sie können anschließend das Passwort eines jeden beliebigen Kontos zurücksetzen oder den eingebauten Administrator aktivieren. Letzterer hat per Voreinstellung ein leeres Passwort, diesen Zustand sollten Sie sicherheitshalber ändern, bevor er freigeschaltet ist:

net user administrator <Ihr Passwort>

net user administrator /active:yes- Nachdem Sie die Eingabeaufforderung geschlossen haben, können Sie sich als Administrator anmelden. Wenn der Computer nicht Mitglied in einer AD-Domäne ist, dann reicht die Eingabe von „administrator“. Andernfalls müssen sicherstellen, dass Sie sich lokal anmelden, indem Sie dem Benutzernamen ein „.\“ voranstellen, und zwar nach dem Muster .\administrator.

Defender mit abgesichertem Modus umgehen

In manchen Fällen kann es passieren, dass sich bei Punkt 5 nach dem Klick auf das Symbol für Erleichterte Bedienung die Eingabeaufforderung nicht öffnet. Dies liegt dann wahrscheinlich an Windows Defender, der die Veränderung an der Datei utilman.exe beanstandet.

In diesem Fall startet man wieder bei Punkt 1 und klickt unter Punkt 5 nicht auf das Symbol für Erleichterte Bedienung, sondern bootet den Rechner in den abgesicherten Modus.

Dazu hält man die Umschalt-Taste gedrückt, während man den Befehl Neu starten ausführt.

Quelle: https://www.windowspro.de/michael-pietroforte/eingebautes-administratorkonto-windows-10-offline-aktivieren